12. 엣지 서비스

엣지 기본 사항

고객이 필요로 하는 모든 위치에서 클라우드 제공

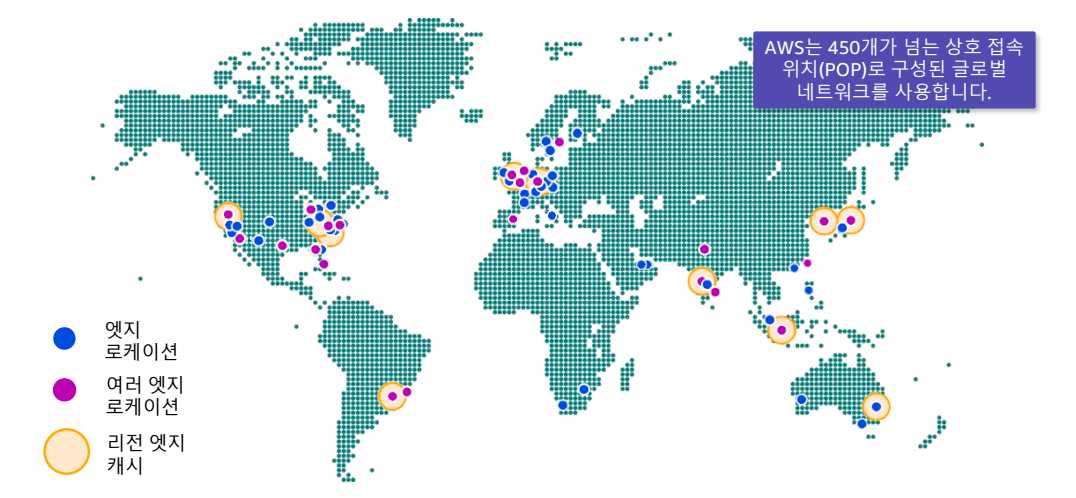

- 리전 - 31개

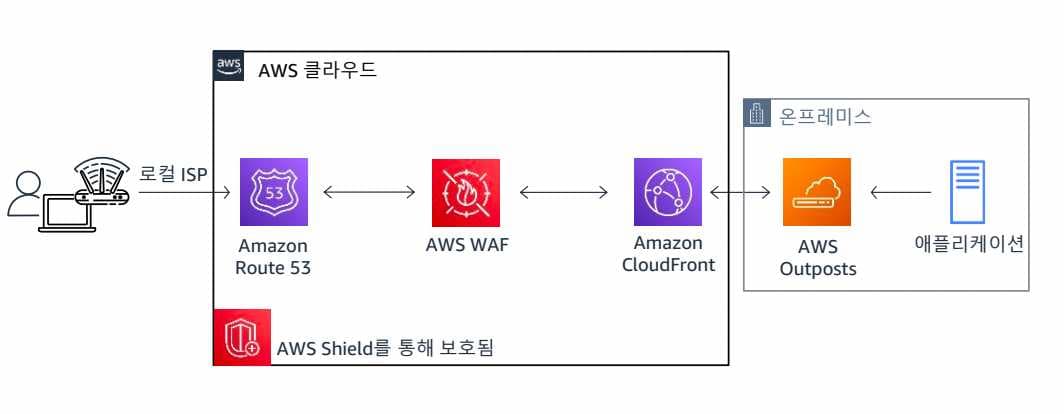

- 엣지 로케이션 - 400개 이상. 네트워크 백본으로 리전에 연결. Amazon CloudFront, AWS WAF, AWS Shield

- AWS Local Zones - 리전이랑 거리가 있지만 인구가 많은 산업단지 등

- AWS Outposts - AWS 서비스를 온프레미스로

- AWS Snow 패밀리 - 오프라인 스토리지 제공

엣지 서비스 아키텍쳐

Amazon Route 53

- DNS - 도메인이 입력되면 IP로 변환, IP가 입력되면 도메인으로 변환. 53번포트 사용.

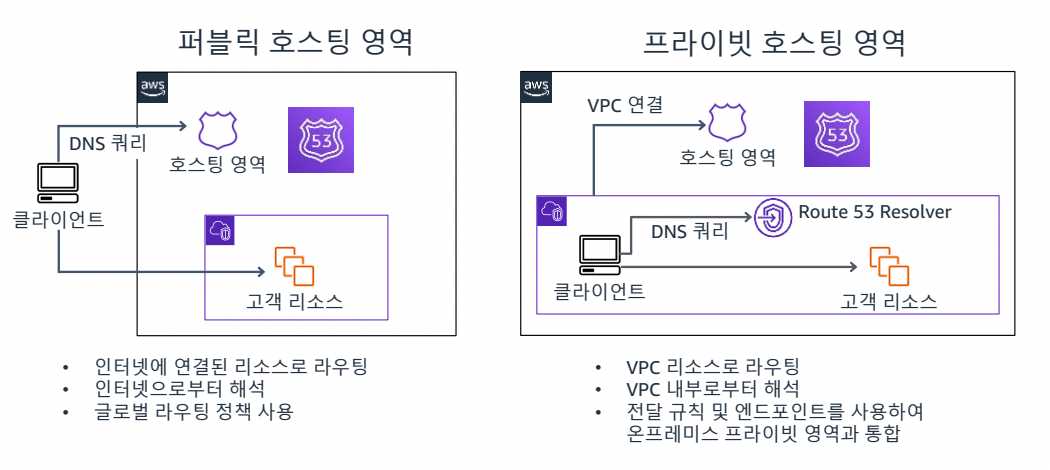

Route 53 퍼블릭 및 프라이빗 DNS

- 퍼블릭 호스팅 영역

- 인터넷에서 트래픽을 라우팅하고자 하는 방법

- 인터넷 이름 해석

- 위임 세트 -> 등록 기간 또는 상위 도메인에 제공할 권한 네임 서버

- 프라이빗 호스팅 영역

- VPC 내부에서의 이름 해석

- 계정 간에 여러 VPC와 연결할 수 있음

- 서비스 커지면 DNS로 Private하게 묶을 수 있다. IP 안 외워도 됨.

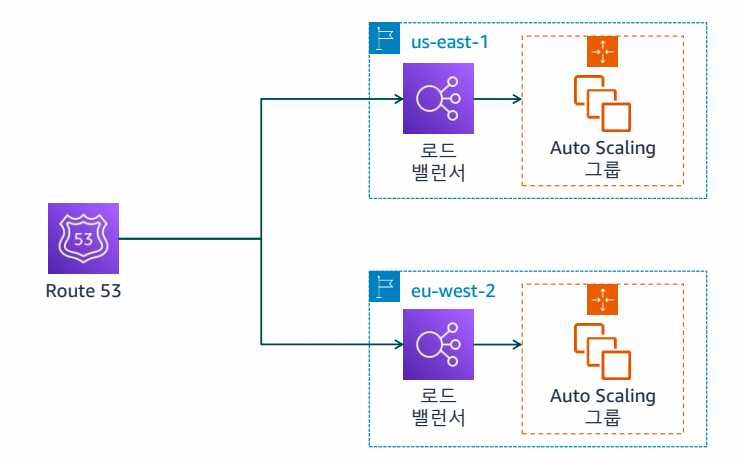

라우팅 정책

- 단순 라우팅 정책

- 장애 조치 라우팅 정책

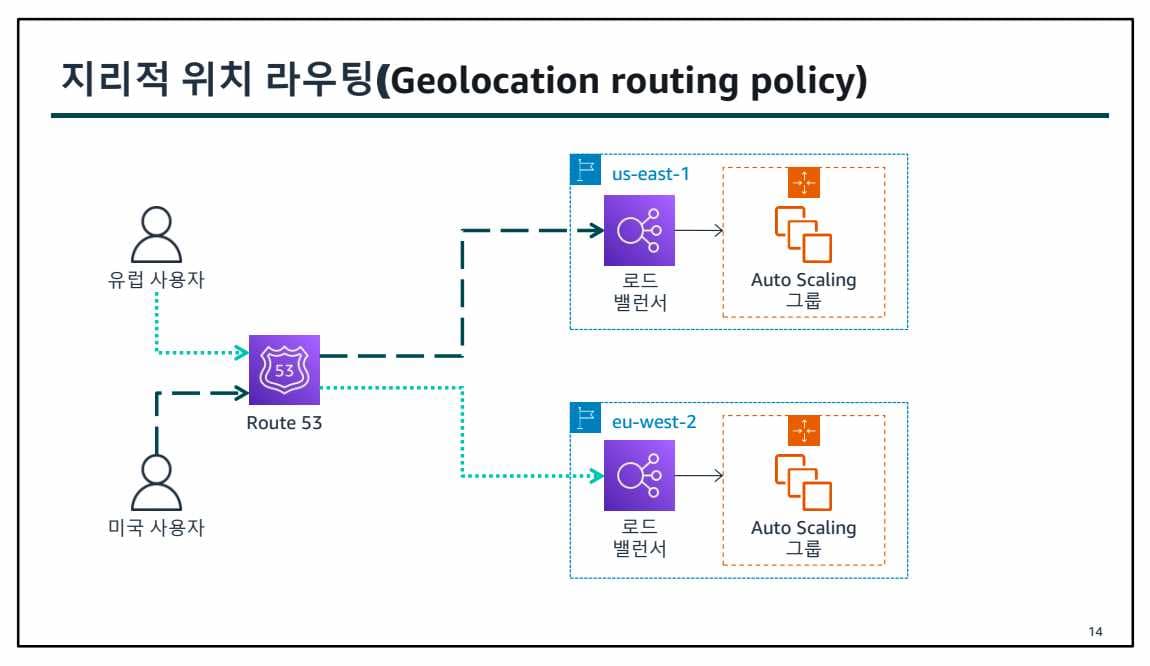

- 지리적 위치 라우팅 정책 - 사용자의 지리적 위치(DNS 쿼리가 시작된 위치)에 따라 라우팅 할 수 있다. ex) 관세때문에 다른 지역에서 살 수 없게 만들기

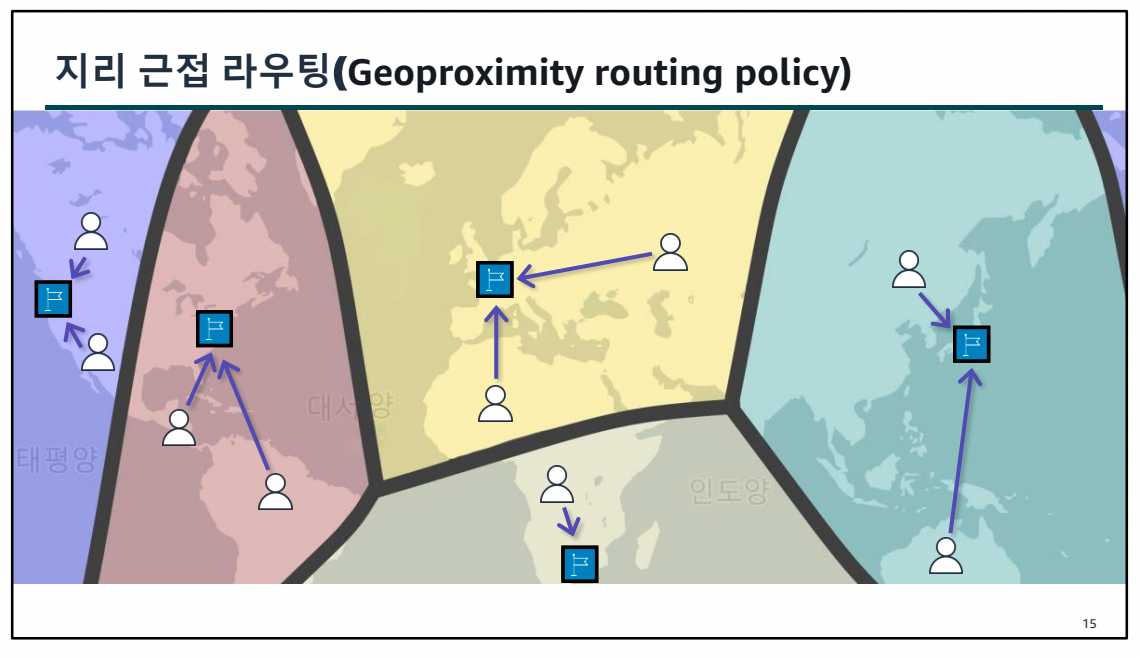

- 지리 근접 라우팅 정책

- 지연 시간 라우팅 정책 - 가장 빨리 응답하는 곳으로 라우팅

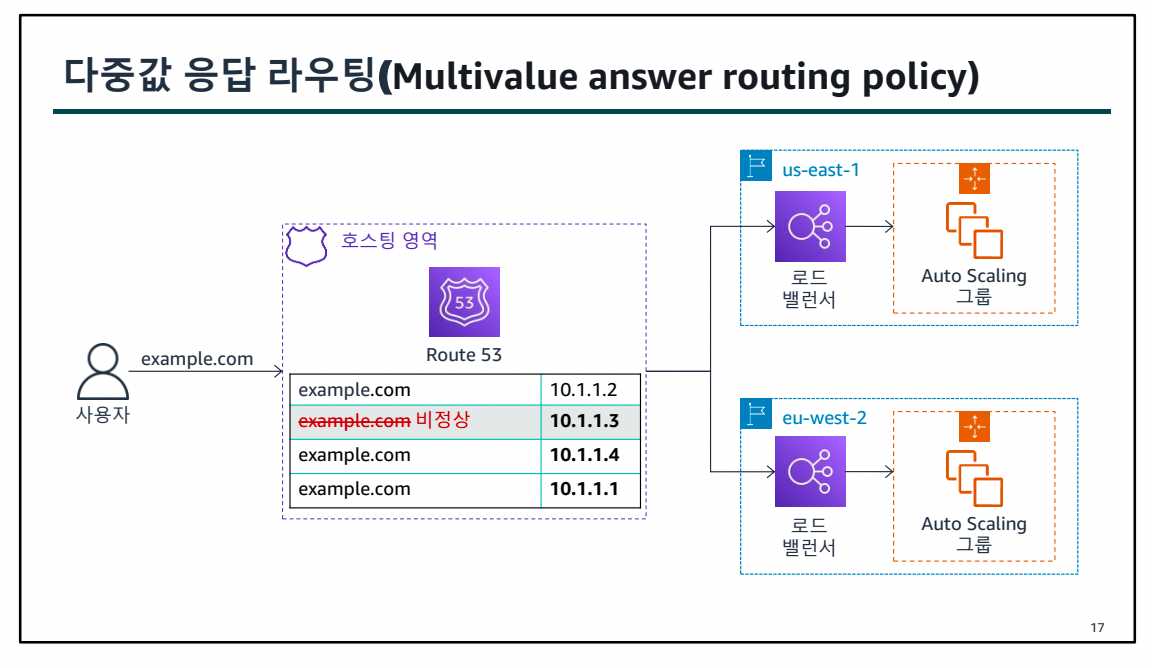

- 다중 응답 라우팅 정책 - 여러 값을 반환하도록 구성. 각 리소스의 상태 확인. 정상 리소스의 값 전부 반환

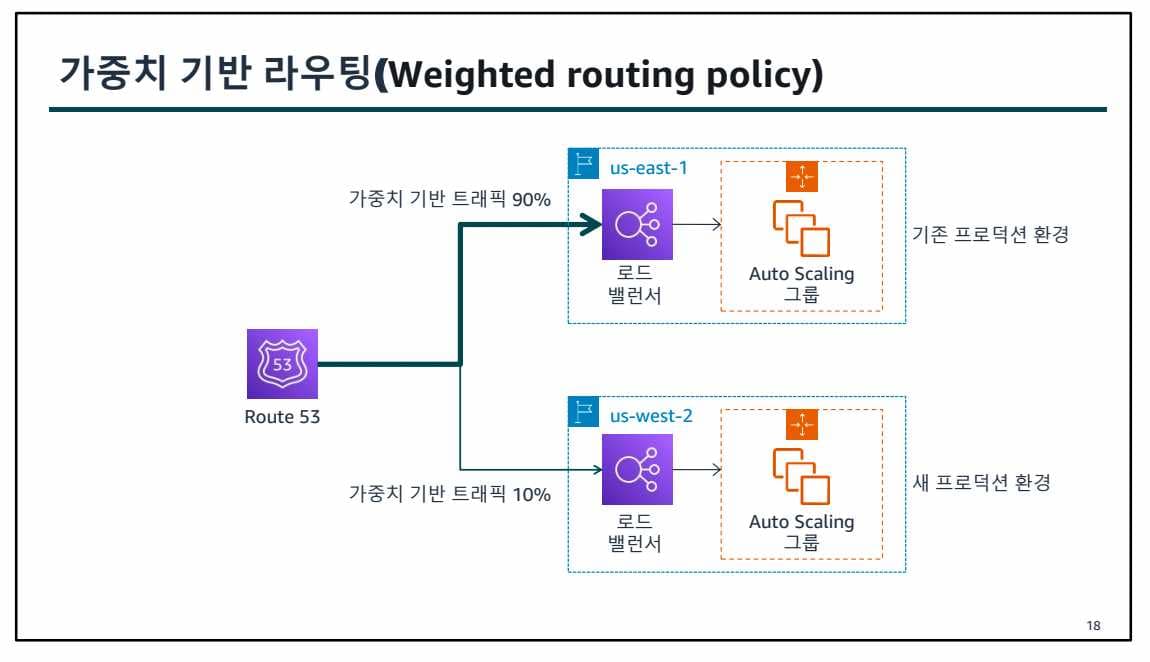

- 가중치 기반 라우팅 정책 - 트래픽 가중치 두어서 전체 중 일정 비율만 다른 곳으로 라우팅

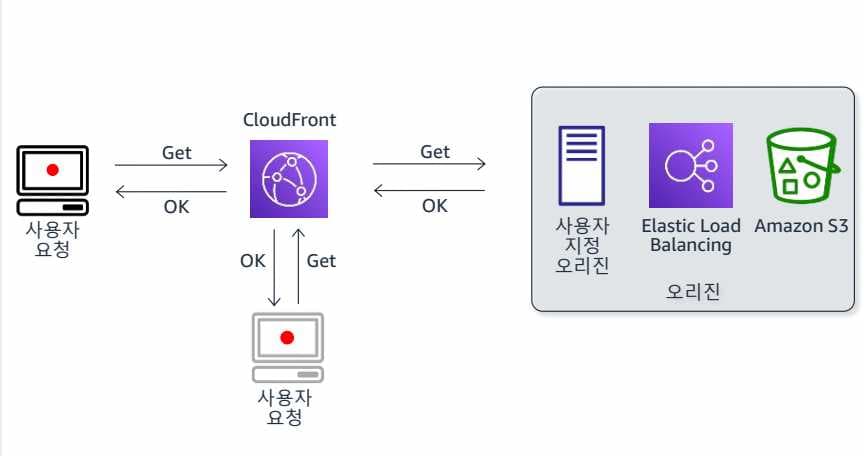

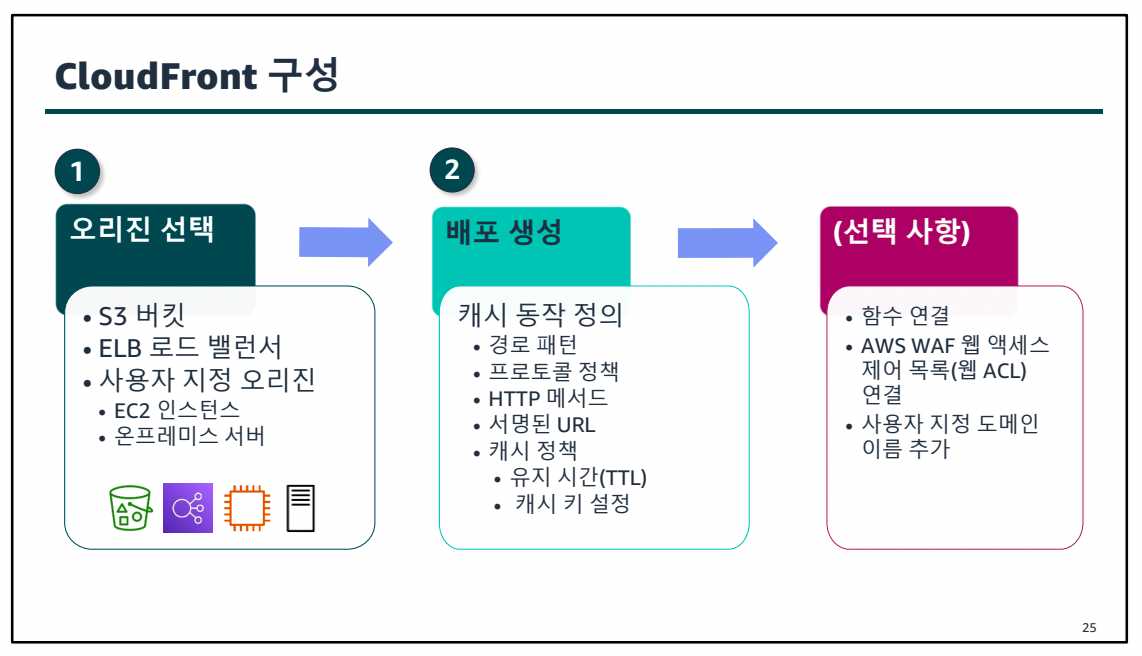

Amazon CloudFront

우리에게 필요한 CDN

콘텐츠 전송 네트워크 (CDN)

Amazon CloudFront 개요

- 글로벌 콘텐츠 전송 네트워크

- AWS WAF 및 AWS Shield와 통합

- 정적 또는 동적 콘텐츠

- 내장된 보안 기능

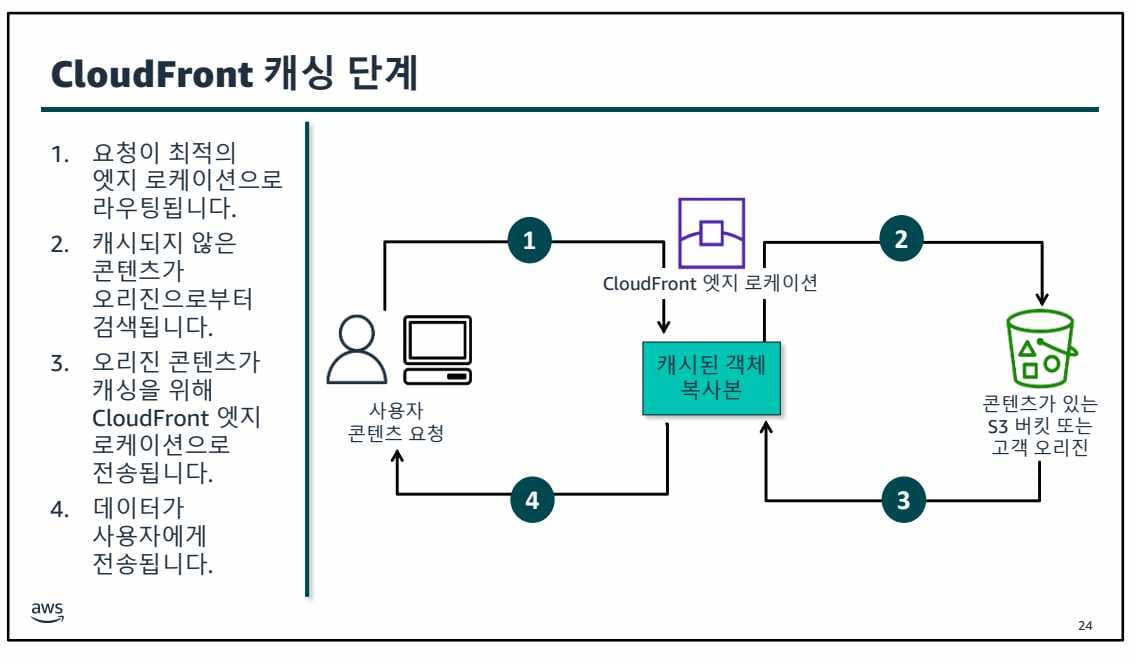

엣지 캐싱

- 엣지 로케이션에서 데이터를 캐시하여 지연 시간 단축

- 보안 강화

성능 개선

AWS에서 수행하는 작업

- TCP 최적화

- TLS 1.3 지원

- 동적 콘텐츠 배치

사용자가 수행할 수 있는 작업

- 캐싱 전략 선택 - 적절한 TTL 선택. 쿼리, 쿠키, 헤더 등을 기준으로 캐싱 고려

- 캐시 적중률 개선 - 캐시 적중, 미스 콘솔에서 관찰 가능

- CloudFront Origin Shield 사용 - 리전 엣지 캐시와 오리진 간에 캐싱 계층을 더 추가할 수 있음

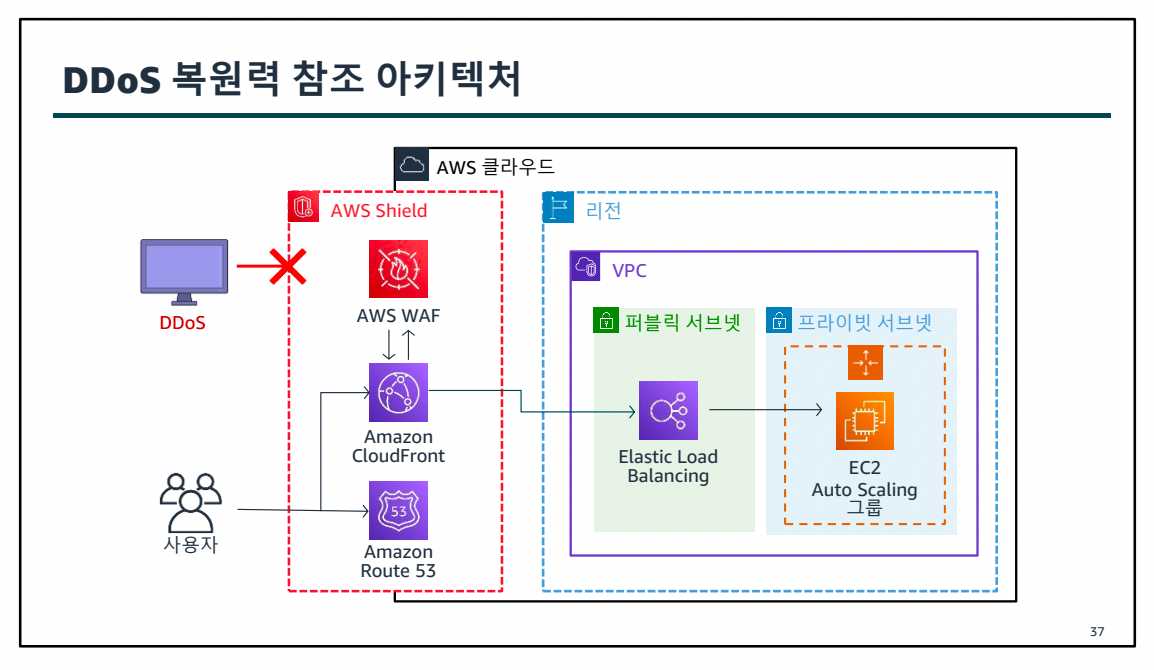

DDoS 보호

퍼블릭 대상 애플리케이션 보호

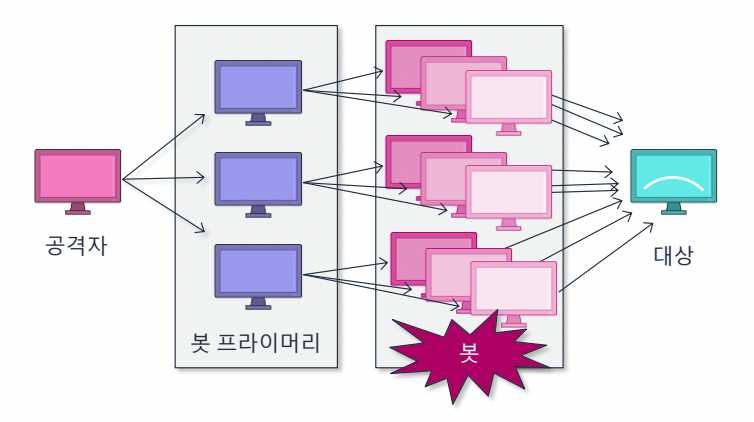

DDoS 공격

감염된 각 호스트가 공격에 참여하여 목표 대상을 압도하기 위한 대량 요청을 생성. 요즘은 IoT 장비가 대부분 저가형이라 해킹에 취약해서 이런 걸 많이 사용한다. 공격자도 봇을 확보해야 한다. IP도 보인다. 차단할 수 있다.

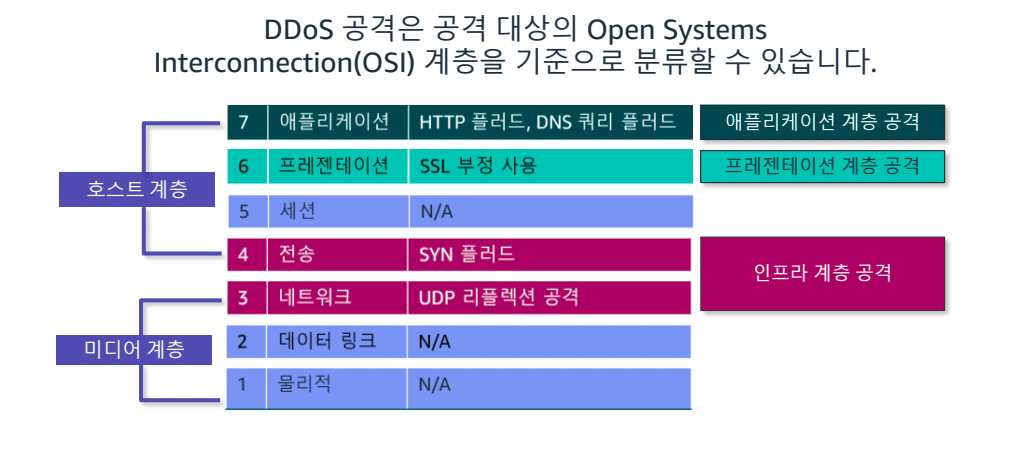

OSI 계층 공격

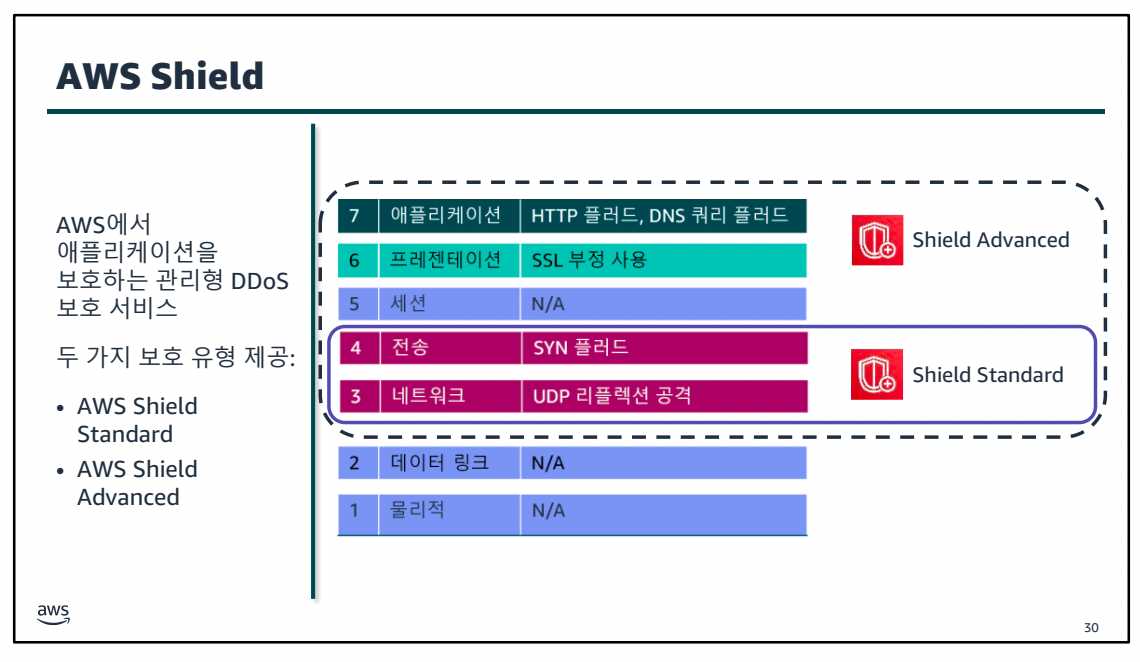

- 인프라 계층 공격 (3, 4계층 공격) -> AWS가 막아줌 (Shield Standard)

- SYN 플러드

- UDP 리플렉션

- 애플리케이션 계층 공격 (7계층 공격) -> 유료 (Shield Advanced)

- HTTP 플러드

- DNS 쿼리 플러드

AWS Shield

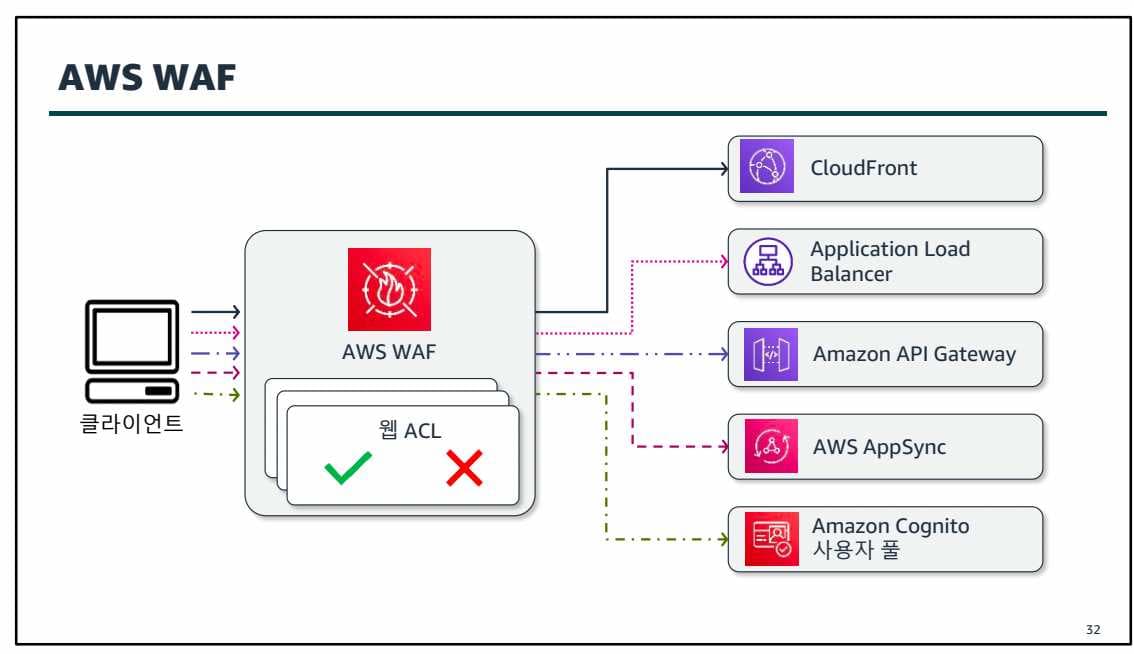

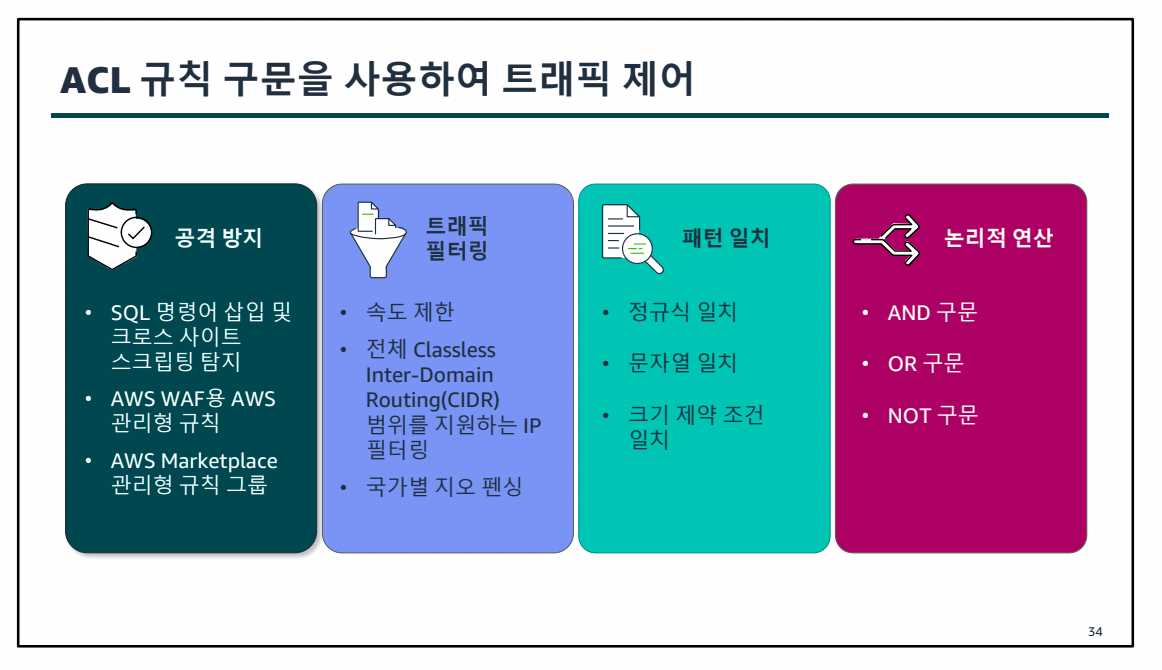

AWS WAF

- 일반적인 웹 악용과 봇으로부터 웹 애플리케이션이나 API를 보호

- SQLi, XSS같은 일반적인 공격 패턴 차단, 봇 트래픽 제어

액세스 제어 구성 요소

- 웹 ACL

- 규칙

- 규칙 그룹

- 규칙 문

- IP 집합

- 정규식 패턴 집합

- 모니터링 및 로깅

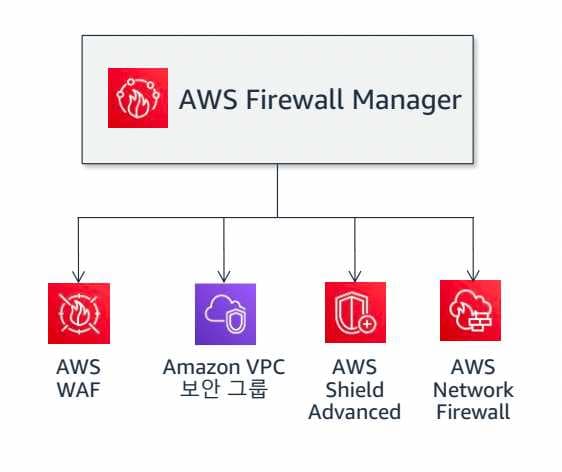

AWS Firewall Manager

- 여러 애플리케이션과 계정에서 간편하게 규칙 관리

- 자동으로 새 계정 검색 및 규정 미준수 이벤트 수정

- WAF 규칙 배포

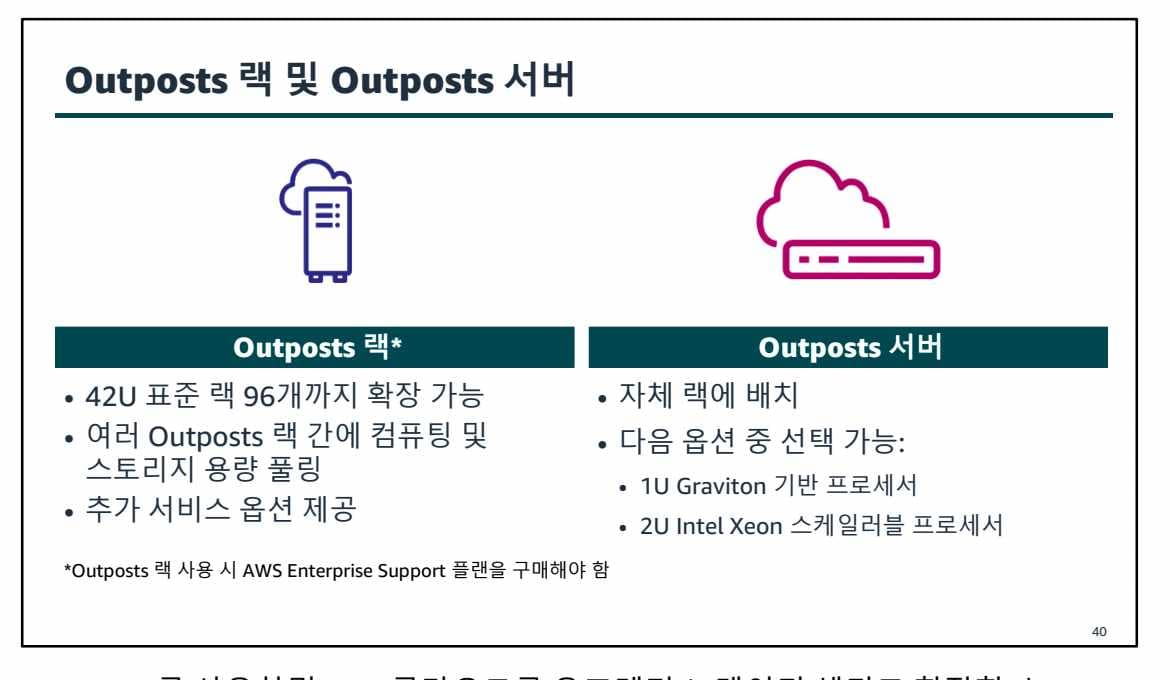

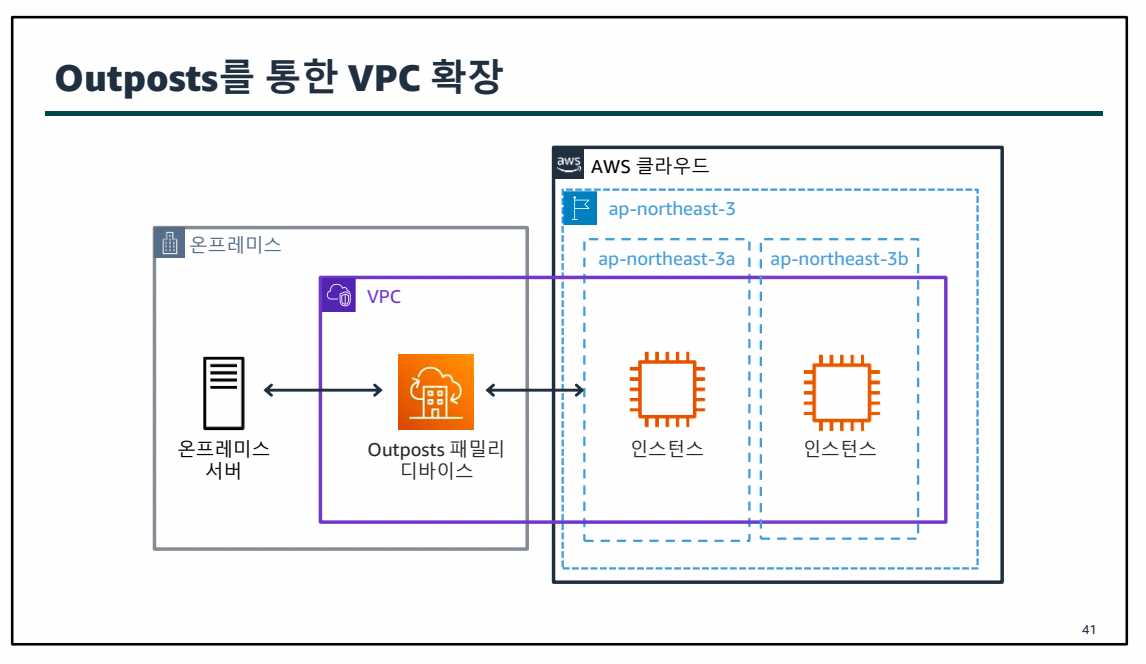

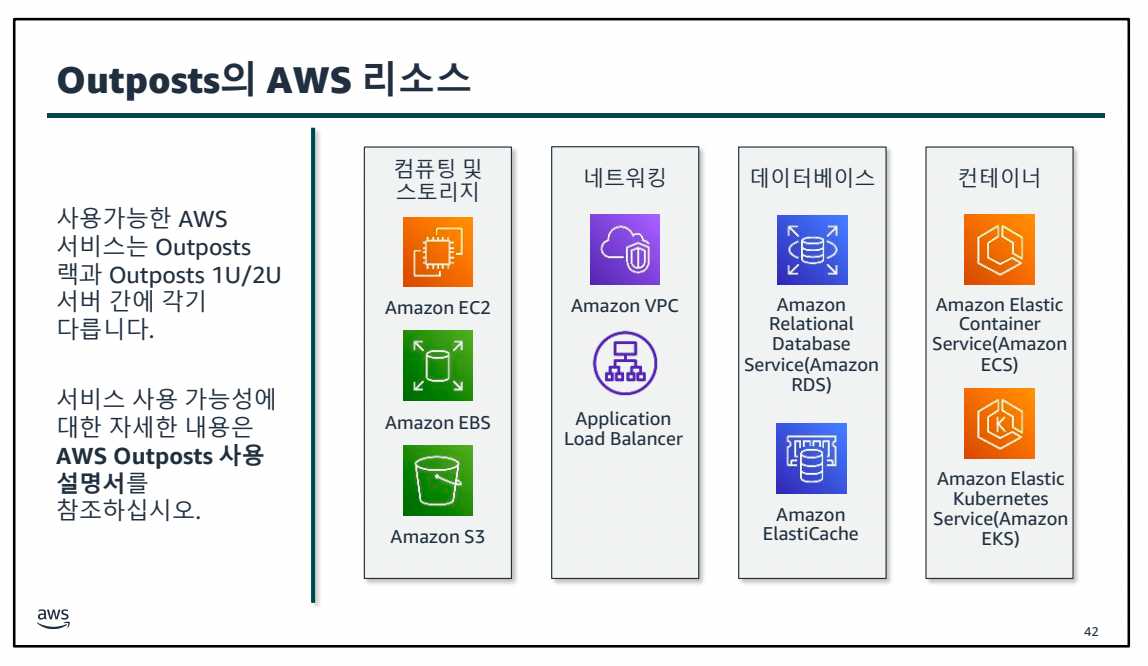

AWS Outposts

온프레미스에서 실행되는 서비스

- 사무실 또는 데이터센터에 온프레미스로 AWS 서비스 호스트

- 데이터 레지던시 요구 사항 충족

- 지연 시간 짧은 리소스 생성

- 크기 선택 가능

- 보안이 중요한 국가기관, 보험사 등에서 사용