10. 네트워킹 2

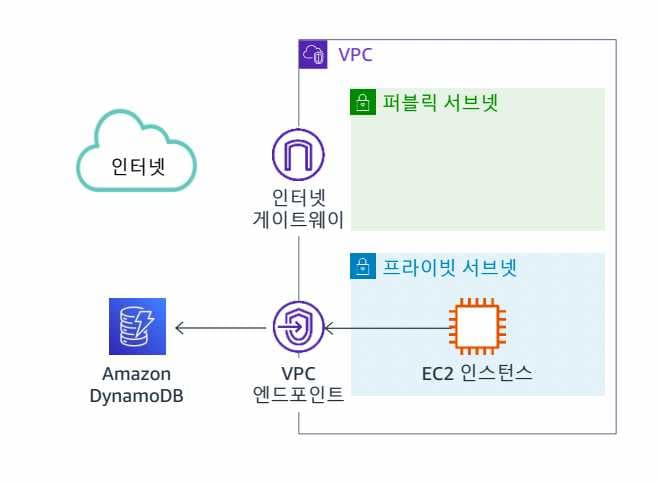

VPC 엔드포인트

AWS 서비스에 대한 연결을 프라이빗 상태로 유지하기 위해 무엇을 할 수 있을까?

VPC 엔드포인트 소개

- 인터넷 게이트웨이, NAT 게이트웨이, 퍼블릭 IP 주소를 타지 않고 AWS 서비스에 액세스

- 수평 크기 조정

- 중복성

- 고가용성

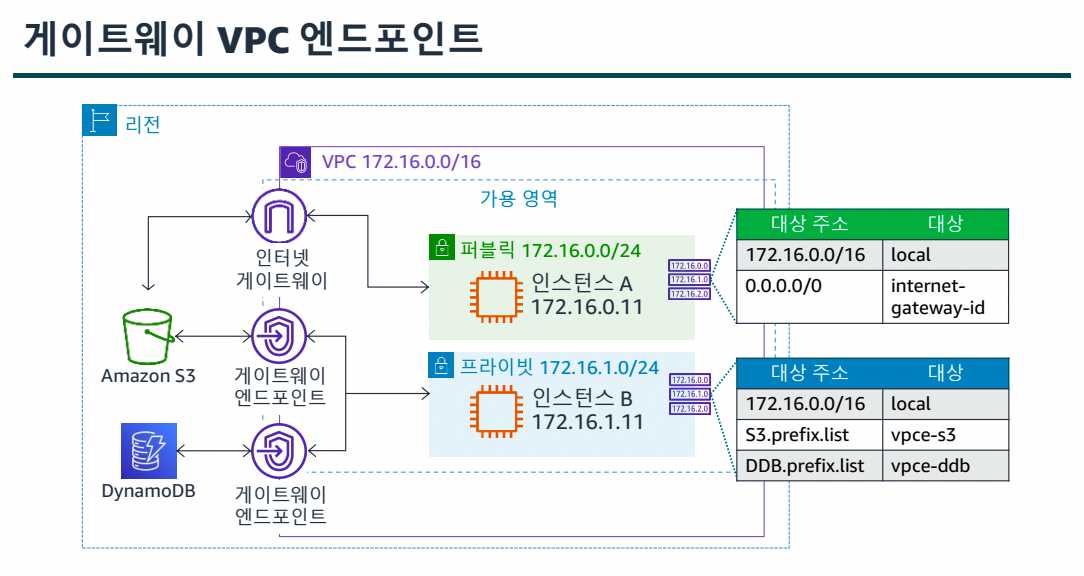

게이트웨이 및 인터페이스 VPC 엔드포인트

게이트웨이 인터페이스

- DynamoDB, S3만 지원함

- 라우팅 테이블 넣기

- 공짜

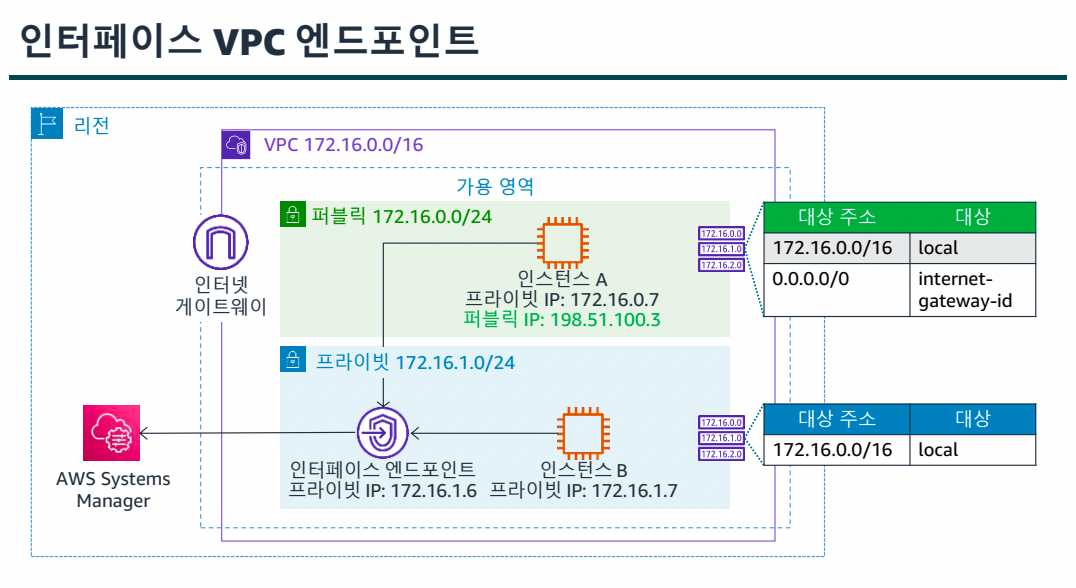

인터페이스 엔드포인트

- 나머지는 다 인터페이스 엔드포인트

- 최근에 S3도 지원 시작

- ENI(랜카드)가 하나씩 꽂힘 -> 비용 발생

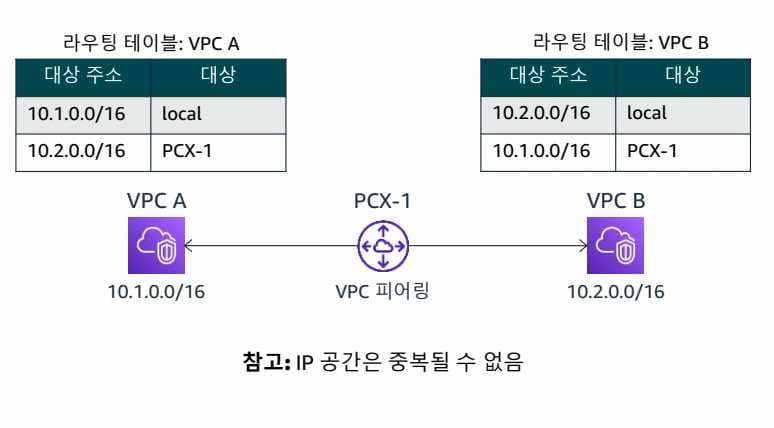

VPC 피어링

VPC간 트래픽을 프라이빗 방식으로 라우팅하려면 어떻게 해야 할까?

VPC 피어링 소개

- 원래 VPC 두개 통신하려면 인터넷으로 나갔다 들어와야 함

- 인터넷으로 나가지 않고 VPC끼리 프라이빗하게 통신하고 싶다

- 이럴 때 VPC 피어링으로 묶어버리면 프라이빗하게 통신할 수 있다.

- 리전이 달라도 가능

- 계정이 달라도 가능

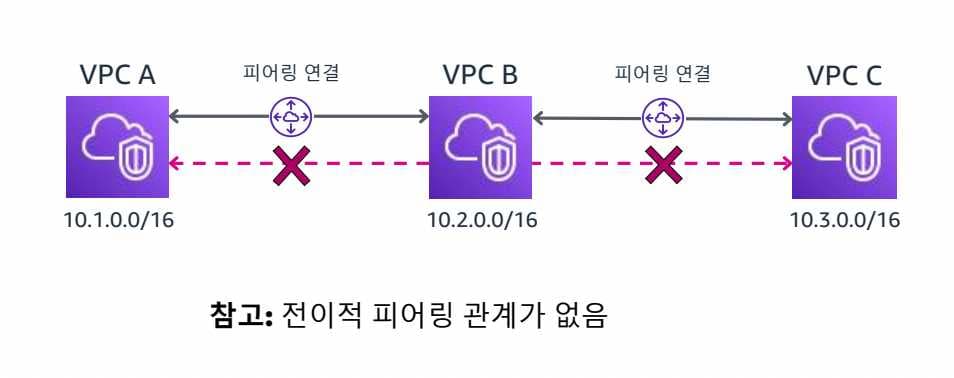

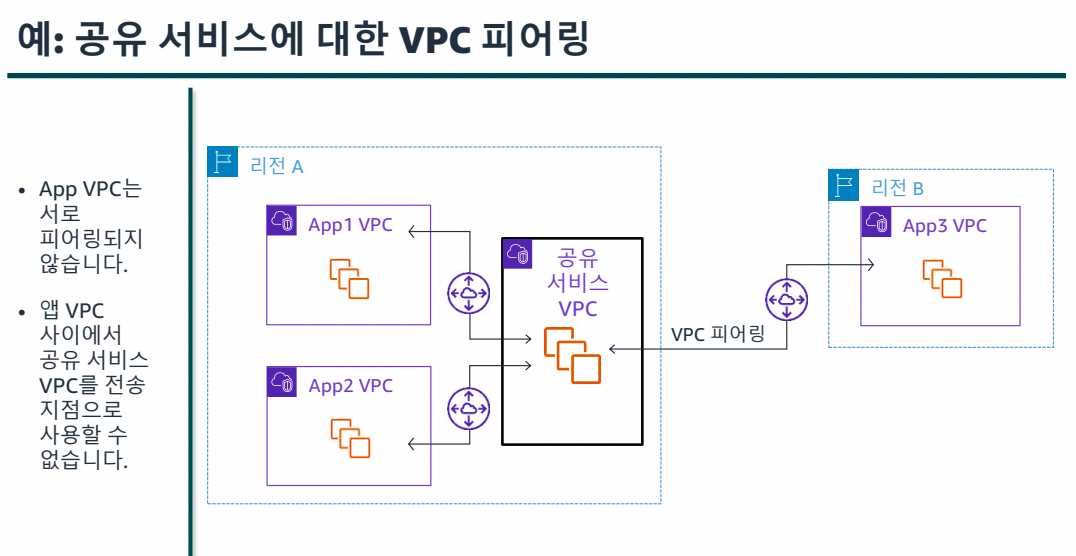

다중 VPC 연결

- A와 B 피어링, B와 C 피어링

- A와 C는 통신할 수 없음

VPC 피어링의 이점

- 인터넷 게이트웨이 또는 가상 프라이빗 게이트웨이 우회

- 단일 장애 지점이 없이 고가용성 연결 제공

- 대역폭 병목 현상 방지

- 프라이빗 IP 주소를 사용해 VPC간 트래픽 전송

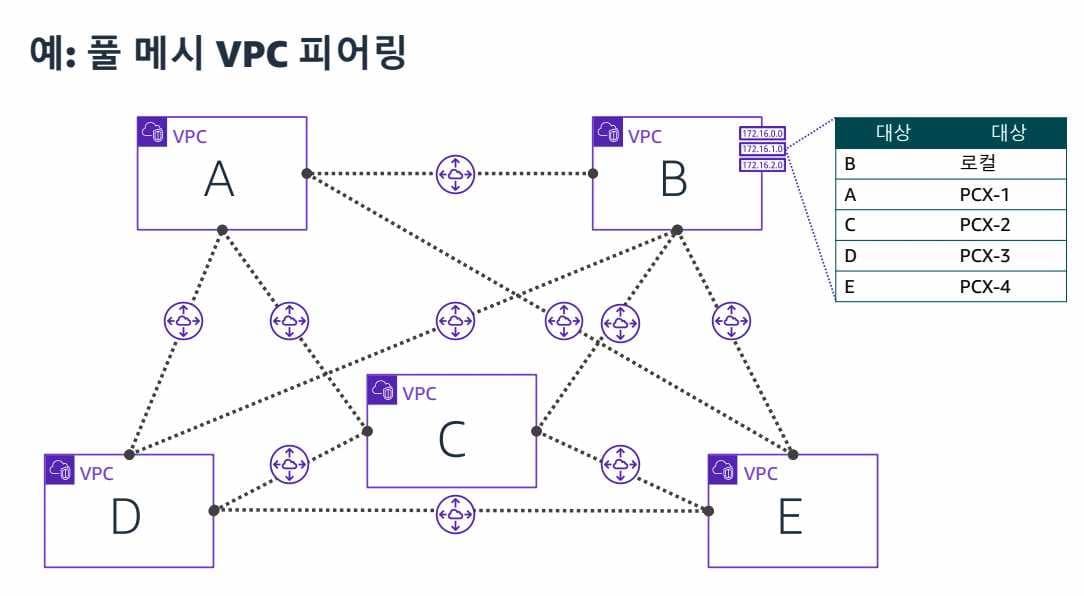

VPC 많으면 복잡해진다.

하이브리드 네트워킹

온프레미스 네트워크를 AWS 클라우드에 연결

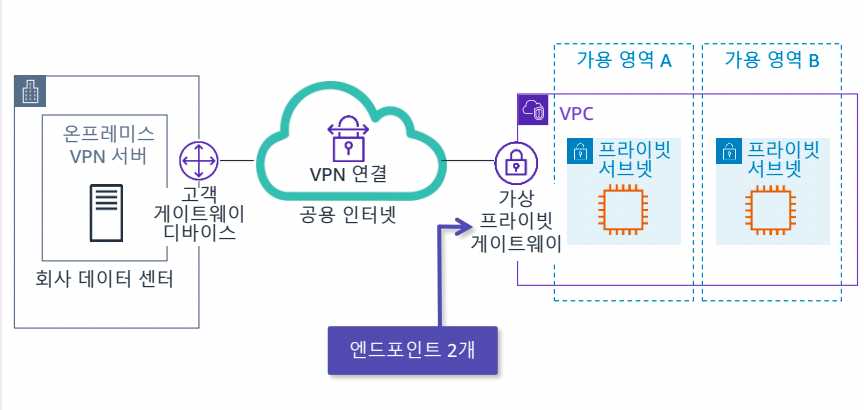

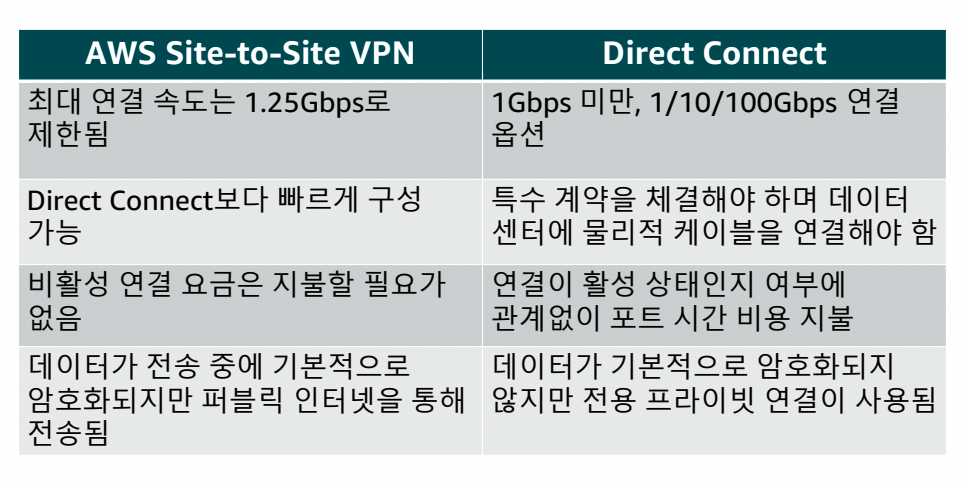

AWS Site-to-Site VPN

- 가상 프라이빗 게이트웨이 - AWS측에 있는 장비

- 고객 게이트웨이 디바이스 - 클라이언트 측에 있는 장비

- 암호화 통신 가능

- 보안적으로 좋다

- 그래도 인터넷이 패킷이 노출되긴 한다

- 그리고 인터넷은 불안정하다

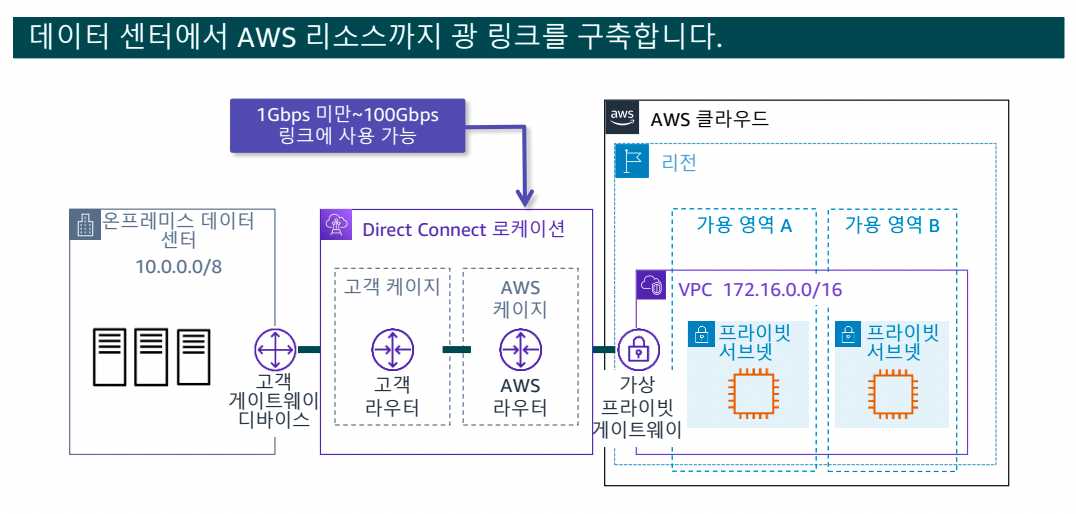

AWS Direct Connect

- 아예 AWS 데이터센터와 광케이블로 연결

- 실제 데이터센터에 직결하지는 않고 중립 센터로 감

- 거기 있는 고객 케이지에 연결

- 연결 안정적

Direct Connect 및 Site-to-Site VPN 요금

- 둘 다 연결해놓고 문제가 생겼을 때 전환하는 경우도 있음

- Site-to-Site는 서로 연결된 순간부터 과금

- Direct Connect는 선 꼽은 순간부터 과금

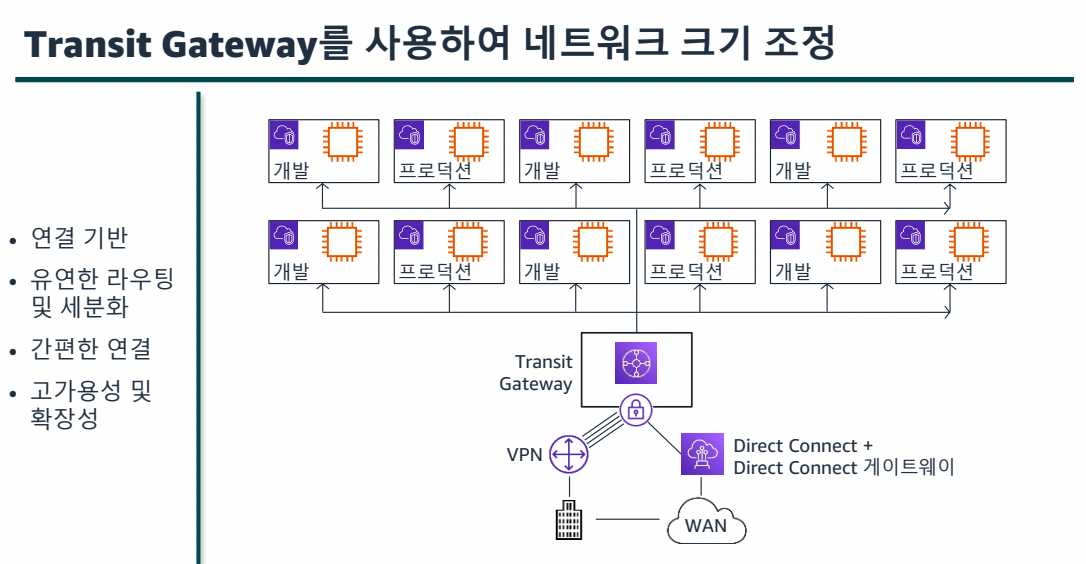

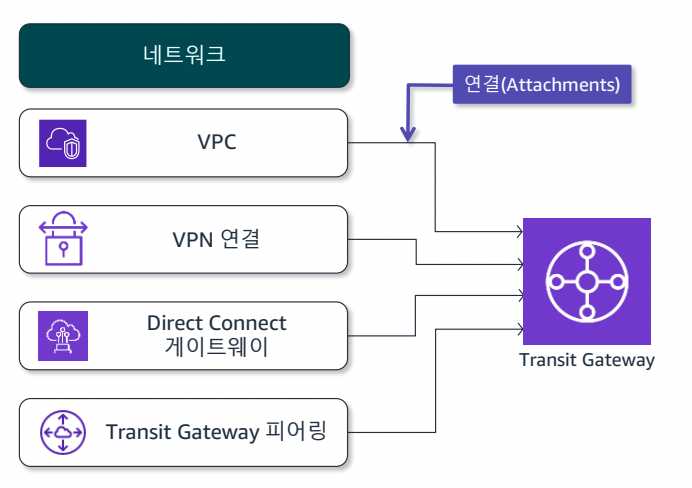

AWS Transit Gateway

Transit Gateway

- 모든 트래픽의 허브 역할 담당

- 멀티캐스트 및 리전 간 피어링 허용

- 최대 5000개의 VPC와 온프레미스 환경 연결

- 하나하나 풀 메시 피어링 안해도 됨

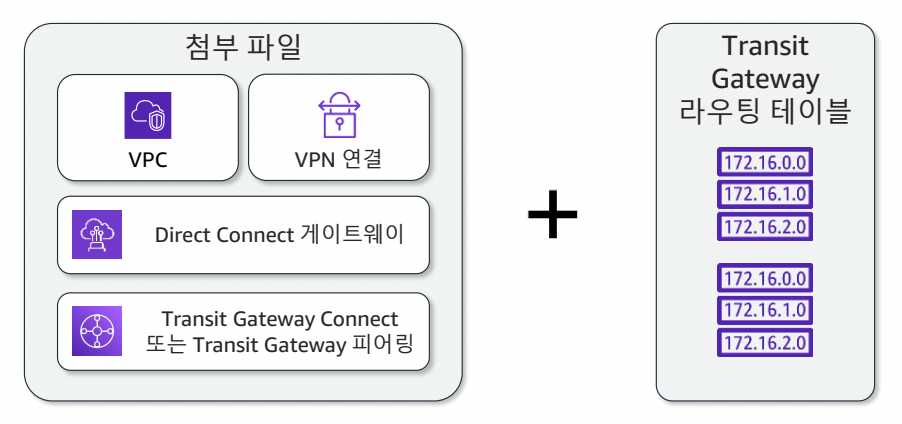

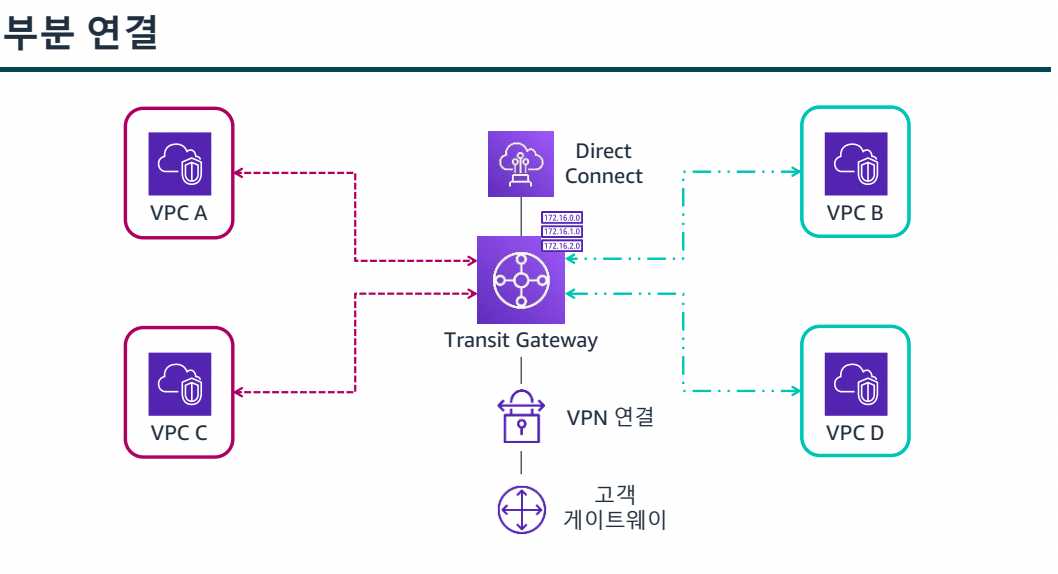

Transit Gateway 구성 요소, 설정

- VPC의 라우팅 테이블, Transit Gateway의 라우팅 테이블

이런 식으로 부분 연결도 가능